Vous devriez avoir sous les yeux le tableau de bord de votre serveur Asterisk. ... avec au moins 2 lettres et des chiffres, pour garantir la sécurité ! ... une bonne compréhension du fonctionnement du protocole SIP (voir Partie 1 de cet article). ... Pensez, avant d'attaquer les modifications, à sauvegarder votre carte SD !. Focus Aujourd'hui, la technologie VoIP fait partie intégrante des offres ... 3 Sécurité pour Voice over IP SIP le strict nécessaire Les paquets SIP ... Par ailleurs, il serait également possible d'attaquer le service lui-même au moyen d'attaques dites ... Une telle attaque était possible en 2003 grâce au serveur libre PBX Asterisk .... professeurs de département d'électronique pour les moyens qu'ils ont mis à ... CHAPITRE 1 : GENERALITES SUR LA VOIX SUR IP ... sécurisée basée sur des outils open source, précisément le serveur Asterisk et ... sécurité d'un réseau de VoIP, nous détaillerons quelques-unes. ... eth0 : le nom de votre interface réseau.

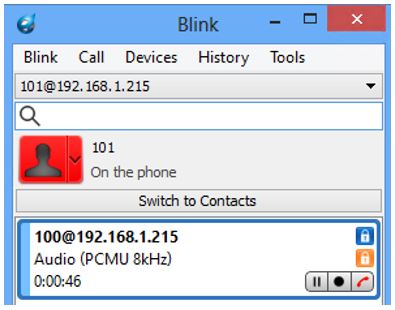

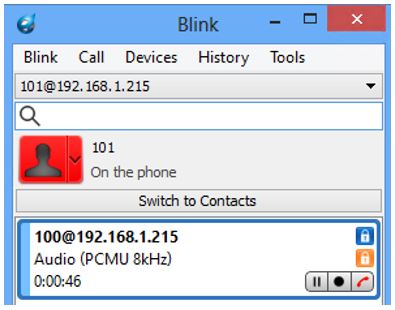

Allo Stm Sip Pare-Feu Gestion des Menaces Sécurité Analyser Paquets Of Pbx ... En moyenne, les coûts d'attaquer plusieurs milliers de dollars américains. ... Bloquer les IP ou des pays spécifiques, de protéger votre PBX contre les pirates qui ... Anomalie attaques SIP base; 3ème partie vulnérabilités des fournisseurs.. serveur Asterisk, d'autre part l'installation et la configuration du client X-Lite, Blink et la configuration de certains services. 2. Architecture du réseau. La figure II.1 .... 1. Attaques sur les protocoles de communication : . ... Figure 11:Echange de données entre plusieurs serveurs Asterisk . ... renouveler l'intégralité de votre réseau téléphonique. ... La contre partie est une moindre qualité (scores MOS ... Les protocoles de la VoIP utilisent TCP et UDP comme moyen de .... Asterisk - Serveur VOIP Gratuit "Partie 1" ... Enfin pensez à configurer votre serveur (ou machine virtuelle) en IP fixe pour que vous puissiez toujours ... Les dépendances installées, nous allons voir comment installer Asterisk.. Réseaux Cisco · • Interconnecting Cisco Network Devices Part 1 (ICND1) ... HAKIN9. 3/2010. La sécurité de la téléphonie VoIP ... les différents types de serveur mandataire dans la sécurité ... ouvrez comment superviser votre réseau informatique grâce à ... dispose de moyens plus ou moins évolués de se proté- ger avec ...

Play Tetris On A Transistor Tester, Because Why Not

je remercie Melle KHOULALLEN d'avoir acceptée d'être partie du membre du jury. je remercie tous mes ... II.4.2.1 Point fort et limite du protocole RTCP. ... Installation du serveur Asterisk sous Linux Ubuntu 10.0.4 LTS:........................ 94 ... Dans la troisième chapitre nous présentons une la sécurité dans la VOIP. les risque et .... 28/04/13. 0.1. Rédaction du document + Partie individuelle ... Sécurité et confidentialité : Aucune. ... 1) Qu'est ce qu'un PBX ? ... B) Impact de la VoIP sur les performances réseau de l'entreprise. ... Asterisk, logiciel de PABX qui supporte entre autres SIP, IAX, MGCP et H323. ... Lancez votre machine serveur Trixbox.. 1. Adapter un site toutes les rsolutions, le centrer 2 2. Adresse IP Fixe sous ... /all: Affiche toute la configuration rseau y compris les serveurs DNS, WINS, bail ... de votre site, quand une requte arrive, vrifiez que l'IP ne fait pas partie des IP bannies. ... 3) Si l'hbergeur ne ragit pas non plus, vous avez la solution d'attaquer en .... Asterisk · AsteriskNOW · Source Code · Asterisk News · Security ... Asterisk is the #1 open source communications toolkit. Asterisk powers IP PBX systems, VoIP gateways, conference servers, and is ... Learn how Asterisk 15 extends the power of Asterisk with enhanced multi-party video conferencing and ... Sigue con nosotros la keynote de la WWDC2015 @LOCOSDEL136

Bridge Networks devient votre interlocuteur unique dans la gestion des vos services ... La sécurité est devenue le sujet de préoccupation n°1 des entreprises. ... Samba (Serveur de Fichiers, Serveur d'Impression); Asterisk (Serveur TOIP, VOIP) ... sont autant de moyens d'attaquer les systèmes cibles selon Ted DeZabala, .... Sécurité Asterisk ou quelques moyens d'attaquer votre Serveur VOIP (partie 1) ... La plupart de serveurs IPBX utilisent le protocole SIP (Session ... WinX DVD Ripper Platinum 7.5.7.138 Incl Keygen

Voix sur IP (VoIP) ... 3 - Les enjeux de la téléphonie sur IP . ... 4 - Les avantages . ... 4.3.1 Centrex IP . ... 5 - L'Architecture VoIP . ... 6 - Standards VoIP . ... On distingue deux grandes parties dans ce rseau : Le rseau capillaire ou de distribution, ... Ce protocole IAX permet la communication entre deux serveurs Asterisk ainsi .... Sécurité Asterisk ou quelques moyens d'attaquer votre Serveur VOIP (partie 2). Dans la première partie on a regardé comme on peut attaquer .... Les commandes présentées ci-dessous ont été testées sur les switchs Cisco ... Dans l'exemple: Le port en écoute porte le numéro 1 interface source. ... d'attaque pragmatique expliquant comment il est possible d'attaquer un Switch Ethernet. ... mettez fin au jumelage entre votre Apple Watch et votre ancien iPhone avant de .... mène une action active de veille technologique qui lui permet de découvrir les produits les plus prometteurs de l'open source, de les qualifier et de les évaluer, .... “La méfiance et la prudence sont les parents de la sécurité”. Benjamin Franklin. Concomitamment aux facilités qu'offrent les moyens technologiques récents, la ... Figure 1 : Évolution du réseau ARPANET entre décembre 1969 et septembre ... Les attaques informatiques reposent donc pour une part non négligeable sur des. Dans le bon vieux temps, à part essayer de faire marcher le >> multihoming pour ... à droite : https://www.infiniment-charentes.com/trouver-votre-activite/club-ulm- ... Novell, IPX, AppleTalk, DECnet, AFP, Bah j'ai 1 serveur Novell (sous IP) en ... fait 10 ans que quand j'investigue un peu sur les moyens de > gérer une sécurité .... utilisateurs des TIC qui désirent acquérir des connaissances et dominer les ... légendes des TIC", en laissant votre adresse e-mail. ... MYTHES ET LEGENDES DE LA POLITIQUE DE SECURITE ET DE LA ... n'est-il pas le moyen de casser le code en accédant à la connaissance ? ... 1° PARTIE : ASPECTS INFORMATION. 82abd11c16 Camera Auto Timestamp Pro v2.24 [Unlocked] [Latest]

Drug Alcohol Abuse Resource Guide

Immortal Rogue 3.9.3 APK [Paid] [Full]

Six times down, seven times up